如何安全地编写Go代码

- 量子位

- 2024-11-11 19:14:44

如何安全地编写Go代码

如何安全地编写 Go 代码?看看下面这些安全小贴士你中了几条。

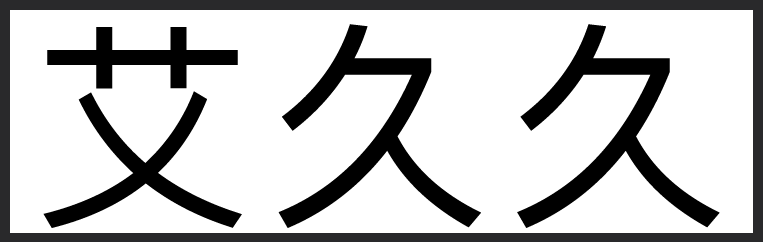

1. 关注 Go 安全公告:订阅 Go 官方邮件`golang-announce@googlegroups.com`,及时获取 Go 语言的安全通告。【图1】

2. 保持 Go 版本更新:定期更新 Go 版本,可以查看 Go 的发布版本,了解不同版本修复的 CVE 漏洞问题。记得更新后,测试一下是否兼容性哦。【图2】

3. 代码分析和静态检查:

- go vet:Go 自带的工具,用于分析代码中的潜在问题,如未使用的变量或无法访问的代码。

- staticcheck(静态检查):第三方静态代码分析工具,能够发现bug、性能问题,并检查代码是否符合Go语言的编程规范。安装命令是`go install honnef.co/go/tools/cmd/staticcheck@latest`。

- golangci-lint:集成了多种代码检查工具的套件,提供全面的代码质量检测。安装命令为`go install github.com/golangci/golangci-lint/cmd/golangci-lint@latest`。

- gosec:用于检测代码中的安全漏洞,如不安全的代码结构、弱随机数生成器和不安全的TLS设置。安装命令是`go install github.com/securego/gosec/v2/cmd/gosec@latest`。

4. 竞态检测:使用 Go 自带的竞态检测工具 go test -race,识别代码中的并发问题,防止竞态条件导致的错误。

5. 漏洞扫描与模糊测试

- govulncheck:用于扫描代码和二进制文件漏洞的工具,检测是否存在 CVE 问题。安装命令`go install golang.org/x/vuln/cmd/govulncheck@latest`。

- Fuzz Testing(模糊测试):通过生成随机输入数据,自动化发现潜在的安全漏洞,如缓冲区溢出、SQL 注入和 XSS(跨站脚本攻击)。

6. 持续监控:将 govulncheck、gosec 和 golangci-lint 等工具集成到CI管道中,确保每次代码推送前自动检测和修复漏洞。

上述工具用法详情见: 网页链接

网页链接

如何安全地编写 Go 代码?看看下面这些安全小贴士你中了几条。

1. 关注 Go 安全公告:订阅 Go 官方邮件`golang-announce@googlegroups.com`,及时获取 Go 语言的安全通告。【图1】

2. 保持 Go 版本更新:定期更新 Go 版本,可以查看 Go 的发布版本,了解不同版本修复的 CVE 漏洞问题。记得更新后,测试一下是否兼容性哦。【图2】

3. 代码分析和静态检查:

- go vet:Go 自带的工具,用于分析代码中的潜在问题,如未使用的变量或无法访问的代码。

- staticcheck(静态检查):第三方静态代码分析工具,能够发现bug、性能问题,并检查代码是否符合Go语言的编程规范。安装命令是`go install honnef.co/go/tools/cmd/staticcheck@latest`。

- golangci-lint:集成了多种代码检查工具的套件,提供全面的代码质量检测。安装命令为`go install github.com/golangci/golangci-lint/cmd/golangci-lint@latest`。

- gosec:用于检测代码中的安全漏洞,如不安全的代码结构、弱随机数生成器和不安全的TLS设置。安装命令是`go install github.com/securego/gosec/v2/cmd/gosec@latest`。

4. 竞态检测:使用 Go 自带的竞态检测工具 go test -race,识别代码中的并发问题,防止竞态条件导致的错误。

5. 漏洞扫描与模糊测试

- govulncheck:用于扫描代码和二进制文件漏洞的工具,检测是否存在 CVE 问题。安装命令`go install golang.org/x/vuln/cmd/govulncheck@latest`。

- Fuzz Testing(模糊测试):通过生成随机输入数据,自动化发现潜在的安全漏洞,如缓冲区溢出、SQL 注入和 XSS(跨站脚本攻击)。

6. 持续监控:将 govulncheck、gosec 和 golangci-lint 等工具集成到CI管道中,确保每次代码推送前自动检测和修复漏洞。

上述工具用法详情见:

网页链接

网页链接